為了避免自己撰寫出具有安全風險的程式碼而仍不自知,就挑上這堂 從 OWASP Top 10 實現全方位防禦強化 課程。這邊筆記下 什麼是 OWASP Top 10。

課程相關資訊

[連結]:https://hiskio.com/courses/1539/lectures/146873

本篇範圍:Chapter 2

請注意:本系列文章為個人對應課程的消化吸收後,所整理出來的內容。換言之,並不一定會包含全部的課程內容,也有可能會添加其他資源來說明。

內容

OWASP – Open Web Application Security Project

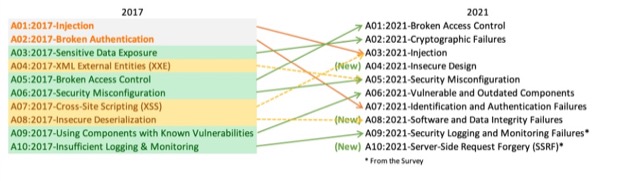

Top 10 並非風險清單,它僅是讓開發者快速了解哪些方面要注意。撰寫的當下,最新的報告為 2021 年。預計 2025 年會出爐一份新的。

若能加以防範,可預防 70% 的攻擊。

- A01:2021-權限控制失效

- 94% 的應用程式驗測出權限控制問題,對應到 34 個 CWEs。

- A02:2021-加密機制失效

- 加密機制失敗導致敏感資料外洩或系統破壞。

- A03:2021-注入式攻擊

- 94% 的應用程式驗測出注入式攻擊問題,包含 33 個 CWEs。

- A04:2021-不安全設計

- 新類別;聚焦設計缺失,推動威脅建模和安全設計模塊。

- A05:2021-安全設定缺陷

- 90% 的應用程式驗測出安全設定問題,包含 XML 外部實體注入攻擊。

- A06:2021-危險或過舊的元件

- 使用有已知弱點的元件,業界問卷中排名第二。

- A07:2021-認證及驗證機制失效

- 包含認證相關缺失,標準化架構降低風險。

- A08:2021-軟體及資料完整性失效

- 新類別;軟體更新和 CI/CD 管道中完整性缺失,包含 10 個 CWE。

- A09:2021-資安記錄及監控失效

- 影響安全可視性、事件告警及鑑識。

- A10:2021-伺服端請求偽造

- 問題檢測率低但威脅高。